Burp Suite是一款Java编写的用于web应用程序渗透测试的集成工具,可以帮助测试人员诊断和安全评估Web应用程序的漏洞。密码爆破是指通过尝试各种可能的密码组合,尝试破解密码来获得未授权的访问权限。下面是进行密码...

”bugku web“ 的搜索结果

Burp Suite是一款用于Web应用程序渗透测试的集成工具,它由PortSwigger Ltd.开发。Burp Suite包含了多个模块,可以进行代理、扫描、目录爆破、爬虫等操作。以下是Burp Suite的主要功能:代理:Burp Suite充当代理...

bugku writeup,web解题writeup,根据网上的writeup自行解题后整理的日记,与大家分享,大家有新方法的也可以评论中告诉我,共同进步。——CTF菜鸟敬上。

BUGKU-WEB 网站被黑

标签: BUGKU

BUGKU-WEB 网站被黑,需要找后门文件

Bugku——web

标签: web安全

bugku web题INSERT INTO注入 明确注入点,是走的http报头的x-forwarded-for。 我尝试了bool型注入,发现自己构造的语句在自己数据库中会报错,但是这里并没有错误报告,因此考虑基于时间的盲注

自己做题整理的解题思路

题目: 什么也没有。 F12也没有任何信息 结合题目名称,猜测flag藏在http表头中,使用bp抓包获取表头 得到flag

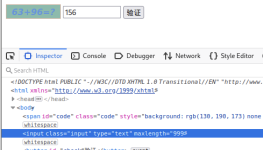

BugkuWeb 1.web2 解析: 源码中有注释 答案: KEY{Web-2-bugKssNNikls9100} 2、计算器 题目出现了一个很简单的验证码,只要输入正确就可以获得flag,但是尝试后发现题目的输入框只能输入一个数字, 果断审查元素,...

Bugku WEB shell

标签: 安全

1.打开场景,啥有没有,常规操作:查看源码,扫路径,抓包也是啥也没有 2.查看作者提示,送给大家一个过狗一句话 $poc=“a#s#s#e#r#t”; $poc_1=explode("#",$poc); $poc_2=$poc_1[0].$poc_1[1].$poc_1[2].$poc_1[3...

bugku web篇(二)

标签: 前端

点击该页面的overview,使用bp抓一下包,发到重发器后构造payload,如图。

题目: <?php extract($_GET); if (!empty($ac)) { $f = trim(file_get_contents($fn)); if ($ac === $f) { echo "<p>This is flag:" ." $flag</p>";...trim()移除字符串两侧的空

二十九、web34 文件包含 点进去查看源码: 发现upload.php,访问,可以上传图片 将以下代码写入记事本,后缀改为.jpg,上传 <script language=php>system("find / -name flag*");</script> 上传成功...

1.web2 F12得到flag 2.计算器 查看源码后发现答案只能输入1位,更改源码即可得到flag 3.web基础$_GET 通过对代码进行分析,$what就是what,当what=flag时就会输出flag,所以用get方式传参 4.web基础$_POST 通过...

bugku web source

标签: web

bugku web-(bp)

标签: web

bugku web bp

标签: web

Bugku web 聪明的php

标签: php

Bugku Web37

标签: 信息安全

bugku web部分 wp

标签: 安全

POST矛盾WEB 3域名解析你必须让他停下本地包含变量1web 5头等舱网站被黑管理员系统WEB 4flag在index里输入密码查看flag点击一百万次备份是个好习惯成绩单秋名山老司机速度要快Cookie欺骗never give upwelcome to ...

bugku web14

标签: unctf

bug web14 1.文件包含常见漏洞 2.base64解码 打开题目是点击click me? no 看到url栏出现了file=show.php ...漏洞详细链接 ...显示出了一串base64编码,直接放到网站里解码得到flag ...Bugku-web</title> <?

md5 collision 要求input a,题目提示很清楚了。 ... ...=”或”==”来对哈希值进行比较,它把每一个以”0E”开头的哈希值都解释为0,所以如果两个不同的密码经过哈希以后,其哈希值都是以”0E”开头的,那么PHP将会...

推荐文章

- linux shell脚本字符串连接符,学习Linux shell脚本中连接字符串的方法-程序员宅基地

- excel或wps查找文本字符串子串或拆分字符串公式_wps+excel+字符串取子串-程序员宅基地

- 阿里云ESC-Ubuntu图形化界面安装(解决安装后依然只有控制台的问题)_阿里云ecs服务器ubantu只有命令行-程序员宅基地

- 零基础制作服务器,问下大佬们 零基础学搭建服务器要学些啥-程序员宅基地

- ROSTCM6情感分析结果乱码_rostcm6情感分析error-程序员宅基地

- ubuntu实用指令_ubuntu命令大全-程序员宅基地

- 原生 table 浏览器 border 粗细不一致(谷歌90版本以后) table兼容问题_兼容模式下 table表格边框变粗的问题-程序员宅基地

- C调用汇编_c 里面调用汇编-程序员宅基地

- python求鸡兔同笼 鸡兔总数鸡兔腿_编写一个程序解鸡兔同笼问题:已知鸡兔总数为a,鸡兔腿总数为b,计算鸡兔各有多少只?...-程序员宅基地

- C++/Qt Window系统下无边框窗体_c++ 无边框窗口-程序员宅基地